نشر مثيل منطقة مباشرة توجيه

هام: تمت ترجمة هذه المقال باستخدام برامج للترجمة الآلية أنقر على الرابط لية أنقر على الرابط

2. نشر منطقة مثيل Direct-Routing

(أ) نشر

1) للاتصال بواجهة ويب Cloud الجمهور عكلة أدخل url https://cloudstack.ikoula.com/client/ ثم تفاصيل تسجيل الدخول الخاص بك كما أنها قدمت لك في البريد للتسليم للحساب الخاص بك.

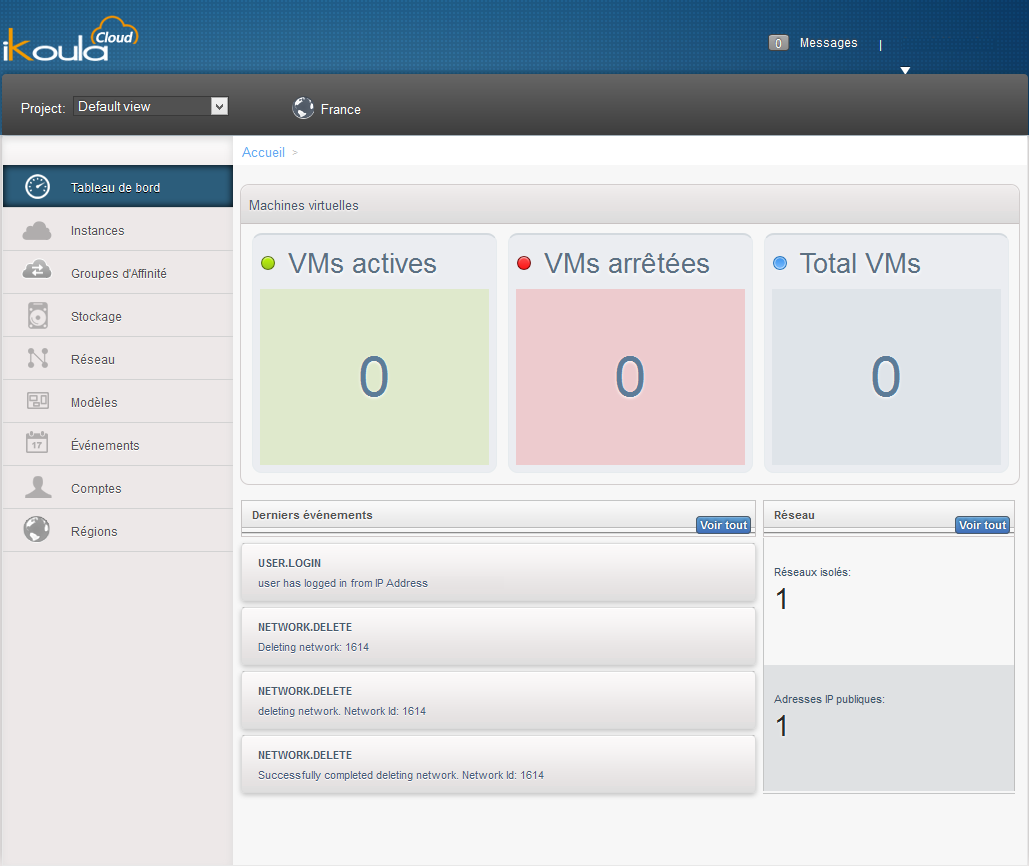

بعد توصيل لك واجهة الإدارة الخاصة بك لأنك سوف تواجه الشاشة التالية :

2) انقر على 'الهيئات' في القائمة اليسرى العمودية :

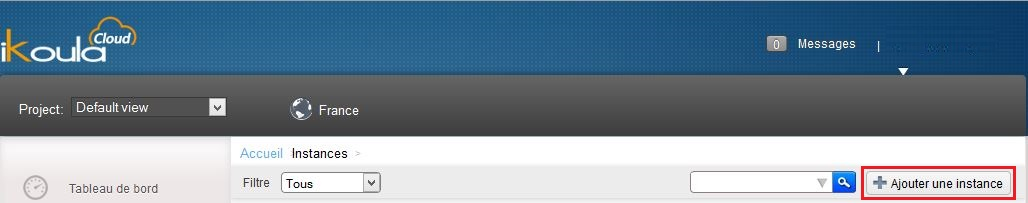

3) انقر فوق 'إضافة مثيل' :

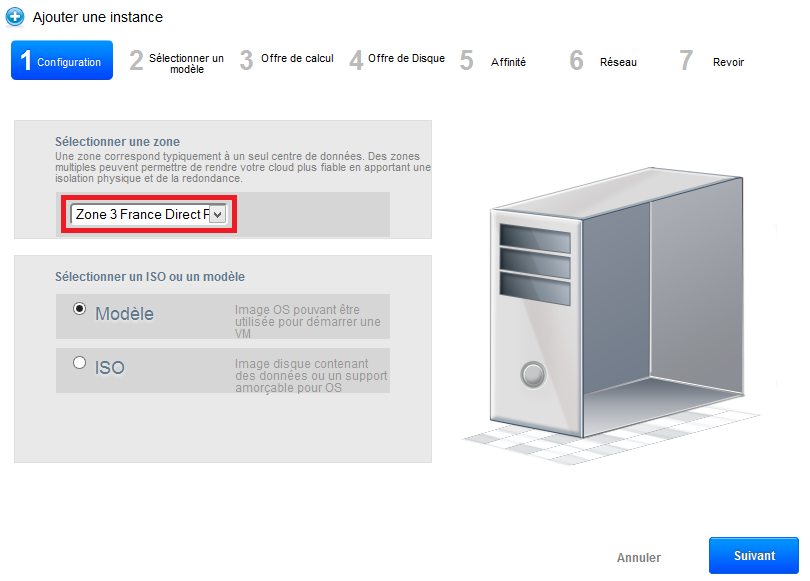

4) يفتح معالج النشر :

الخطوة 1 "تكوين" :

حدد المنطقة 3 في القائمة المنسدلة :

السماح التحديد 'نموذج' التحقق من، ثم انقر فوق 'التالي'.

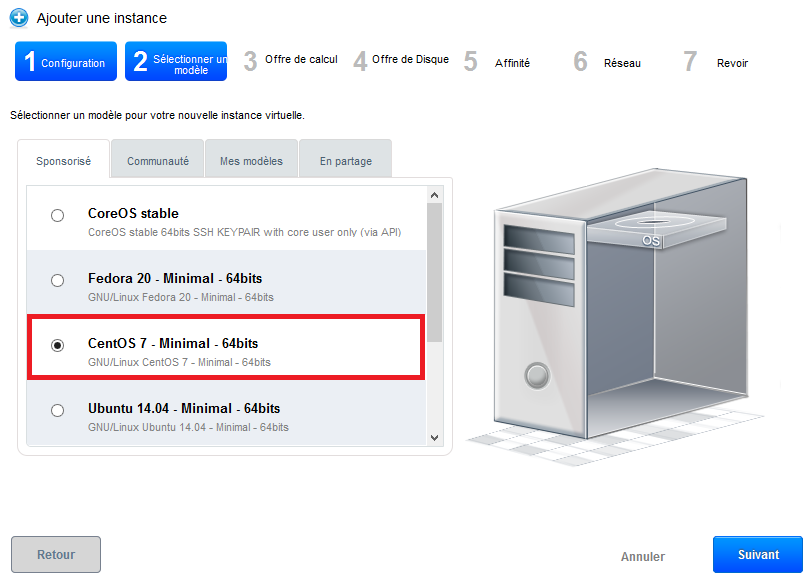

الخطوة 2 "تحديد قالب" : تحديد نظام التشغيل الذي تريده من القائمة المنسدلة للنماذج المقترحة في علامة التبويب 'رعاية' :

ثم انقر فوق 'التالي'.

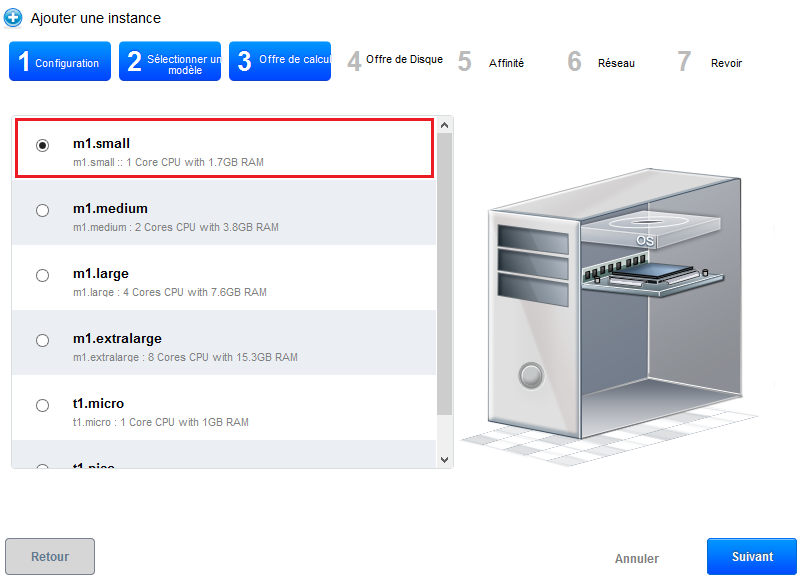

الخطوة 3 "يوفر حساب" :

حدد عرض الحساب الذي تريده بين التكوينات المقترحة :

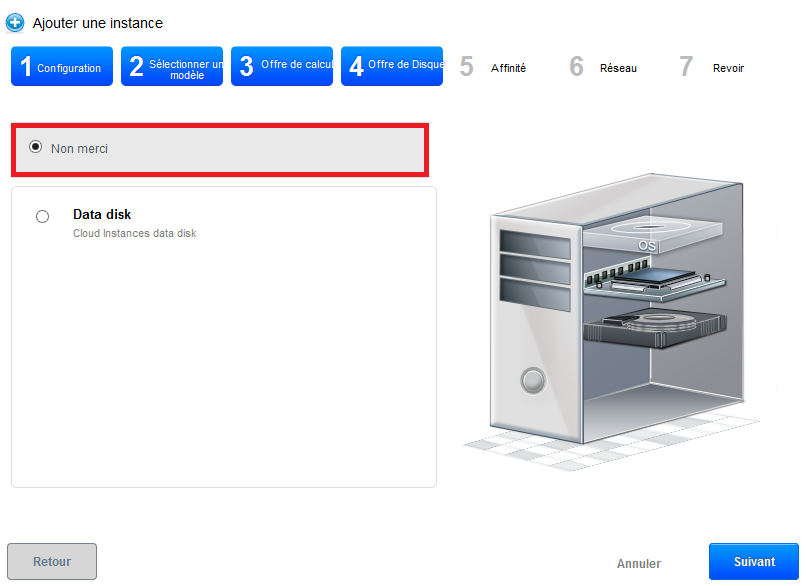

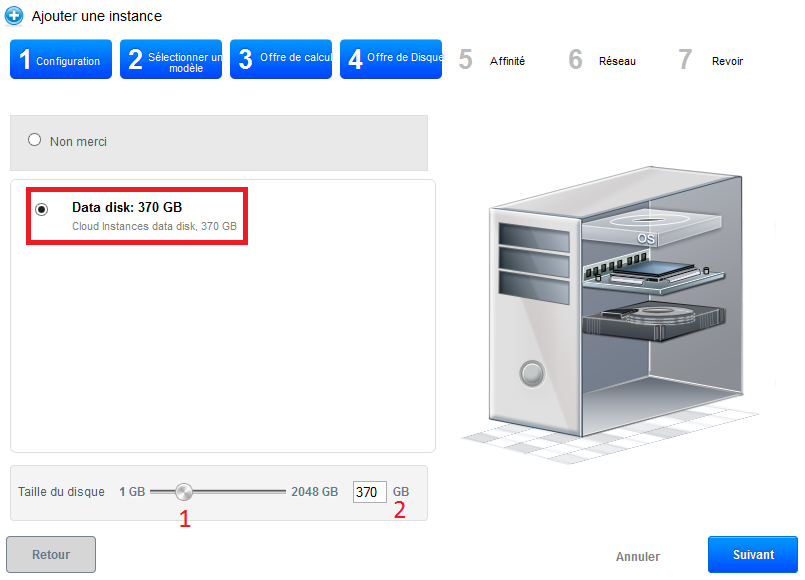

الخطوة 4 "يقدم من بيانات القرص" :

فحص الإجازة "لا شكرا"، سيتم نشر المثيل الخاص بك مع قرص واحد من 50جيجا بايت تسمى ROOTDISK مع LVM التقسيم لك ترك إمكانية لضبط حجم الأقسام الخاصة بك.

ومع ذلك، إذا كنت تريد إضافة قرص بيانات (DATADISK) وبالإضافة إلى الخاص بك ROOTDISK de 50تذهب، افحص « Data disk » ثم اسحب المؤشر الخاص بك للحصول على الحجم الذي تريده (1) أو قم بإدخال الحجم مباشرة (2). A DATADISK ويقتصر على 2رحلة

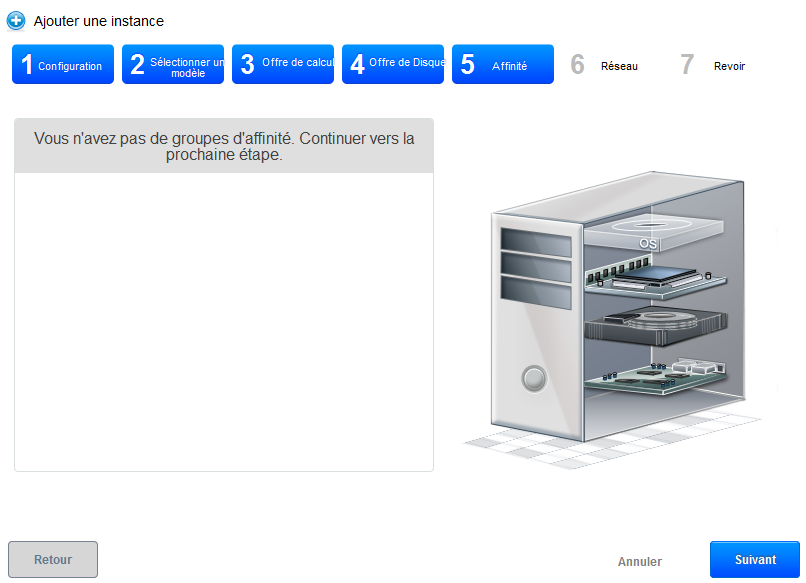

الخطوة 5 "تقارب" :

فيما يتعلق بنشر أعمالنا المحاكمة، لدينا لا تقارب المجموعة، حيث يمكنك النقر على «التالي» :

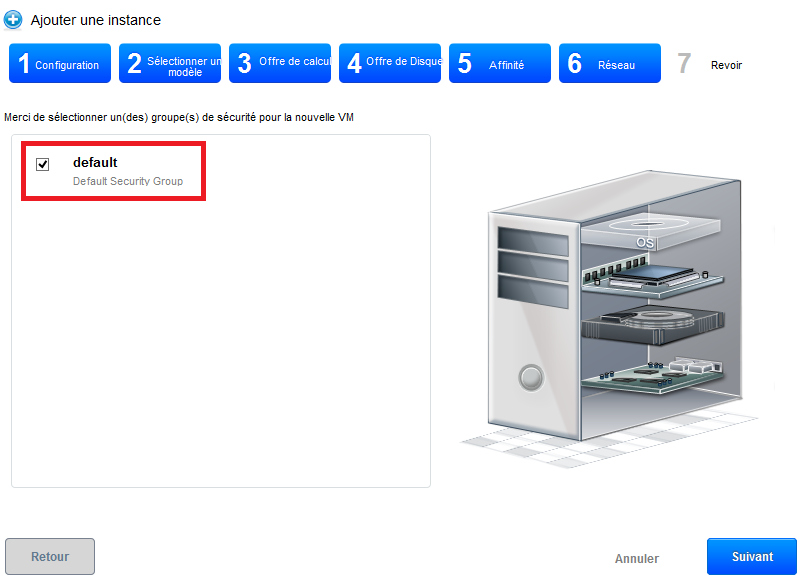

الخطوة 6 'شبكة' : وفيما يتعلق بنشر قواتنا الأولى، حدد مجموعة الأمان « default » ثم انقر فوق 'التالي' :

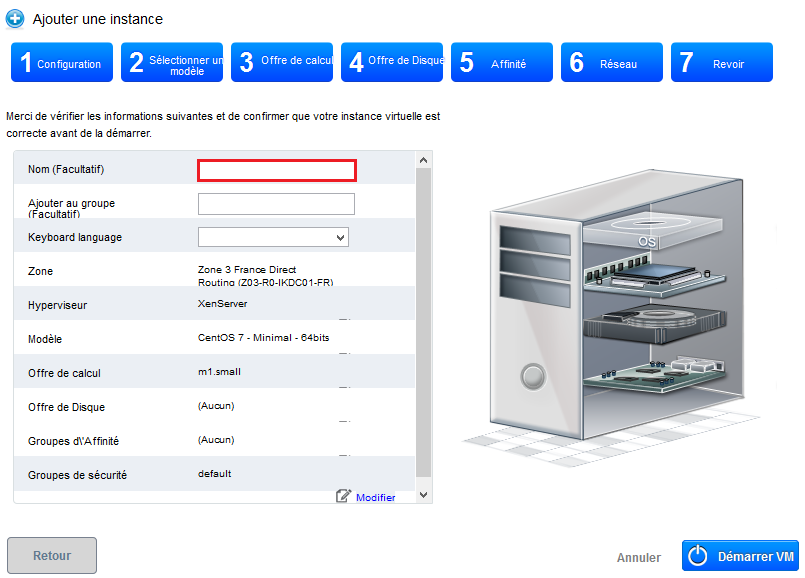

الخطوة 7 "تنقيح" :

في هذه الخطوة الأخيرة، إعطاء اسم للإرادة المثيل الخاص بك ثم تظهر في الواجهة Cloud العامة (على الرغم من اختياري، فإنه ينصح بشدة ). ثم تحقق من أن كافة معلومات جيدة (يوفر الحوسبة، ومجموعات الأمان، إلخ...؛) :

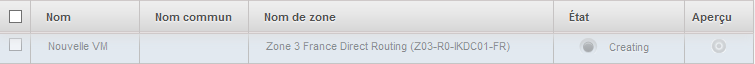

المثيل الخاص بك يظهر في قائمة الهيئات في الدولة « Creating »

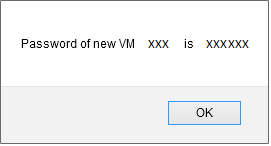

بضع ثوان في وقت لاحق يطفو على السطح نافذة تفتح لتظهر لك كلمة المرور التي تم إنشاؤها للمثيل الجديد الخاص بك، يمكنك يجب ملاحظة /نسخة لأنها كلمة مرور النظام للمثيل الخاص بك ولذلك كنت ستعمل على الاتصال به.

نافذة منبثقة ثاني يخبرك أن يكمل مهمة إضافة المثيل الخاص بك :

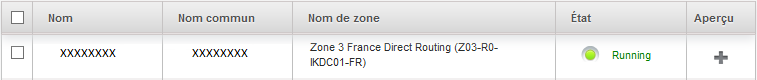

المثيل الجديد الخاص بك يظهر الآن في الدولة « running »، على استعداد لاستخدام :

ب مقدمة إلى مجموعات الأمان.

مجموعات الأمان توفر طريقة لعزل حركة مرور المثيلات. مجموعة الأمان هو مجموعة عوامل تصفية حركة المرور الواردة والصادرة وفقا لمجموعة من القواعد، ويقول 'قواعد دخول' و "القواعد الصادرة.

هذه القواعد لتصفية حركة مرور شبكة الاتصال استناداً إلى عنوان IP أو الشبكة التي يحاول الاتصال بالمثيل (s).

ويأتي كل حساب كلودستاك مع مجموعة من الأمن الافتراضي الذي يحظر كل حركة المرور الواردة ويسمح كل من حركة المرور المتجهة للخارج طالما أن يتم إنشاء لا إدخال قاعدة أو قاعدة صادرة.

أي مستخدم يمكن تنفيذ عدد من مجموعات أمان إضافية. عند بدء تشغيل جهاز ظاهري جديد، يتم تعيينه في مجموعة الأمان بشكل افتراضي ما لم يتم تعيين مجموعة الأمان المعرفة من قبل مستخدم آخر.

جهاز ظاهري يمكن أن يكون عضوا في عدد من مجموعات الأمان. حالما يتم تعيين مثيل لمجموعة الأمان، فإنه لا يزال في هذه المجموعة لكامل فترة صلاحيته، لا يمكنك نقل مثيل موجود من الأمن إلى مجموعة أخرى.

يمكنك تعديل مجموعة الأمان عن طريق إزالة أو إضافة عدد من القواعد للدخول والخروج. عندما قمت بذلك، تنطبق القواعد الجديدة على كافة المثيلات في المجموعة، سواء كانت تقوم بتشغيل أو إيقاف.

إذا كان يتم إنشاء أي إدخال، ثم لا حركة المرور الواردة غير مسموح به، باستثناء الردود على كل حركة المرور التي تم تطهيرها من أصل.

جيم كيفية السماح باتصال SSH على جهازك الظاهري في مجموعة أمان (Direct-Routing).

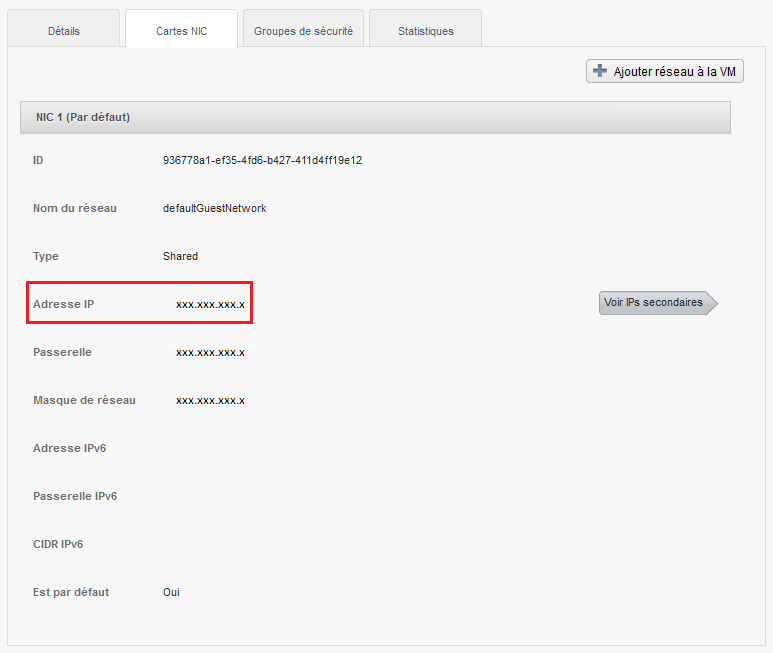

1) تحتاج أولاً لاسترداد عنوان ip الخاص بالجهاز الظاهري الخاص بك

انقر فوق اسم المثيل الخاص بك وثم انتقل إلى علامة التبويب "بطاقات NIC" وملاحظة /نسخ عنوان IP للاتصال بمثيل (XX x.xxx.xxx.xxx ).

2) إنشاء القاعدة في مجموعة الأمان للسماح بالاتصالات SSH :

حتى أنه يمكنك الاتصال إلى المثيل الخاص بك عن طريق SSH، تحتاج إلى إنشاء قاعدة للدخول مما يسمح الاتصال. سارية المفعول بشكل افتراضي، تتم تصفية كافة الاتصالات، الإدخال (من الخارج للاتصال بمثيل ) والإخراج (المثيل الخاص بك إلى الخارج ). للاتصال باستخدام SSH سوف تحتاج لفتح أن في الدخول.

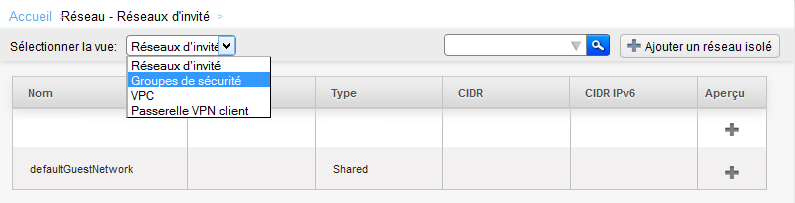

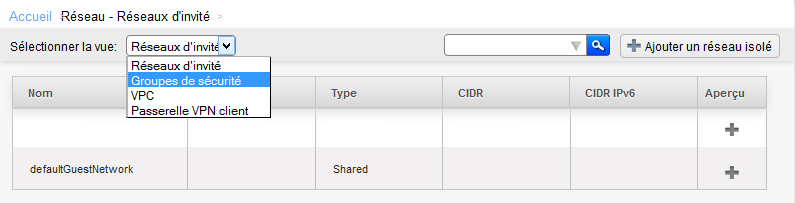

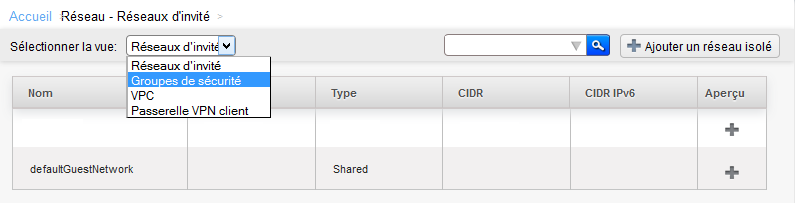

انقر على 'شبكة الاتصال' في القائمة اليسرى العمودية :

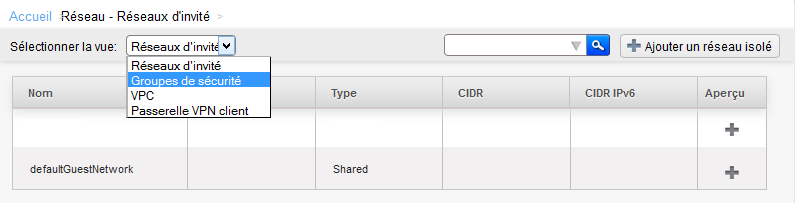

قادمة على الشاشة أدناه حدد طريقة العرض 'مجموعات الأمان' :

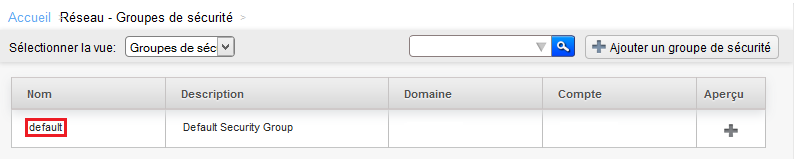

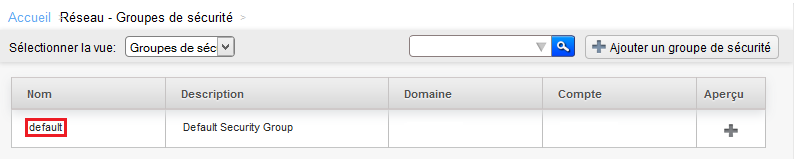

انقر فوق ثم « default » فإنه يتم إنشاؤه بواسطة مجموعة الأمان الافتراضية التي قمت بنشر المثيل الخاص بك :

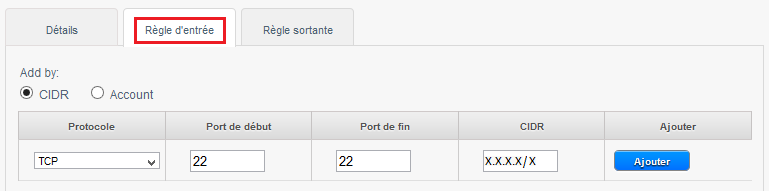

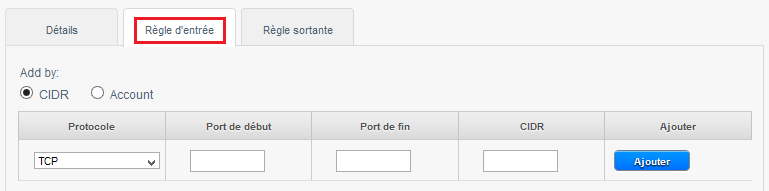

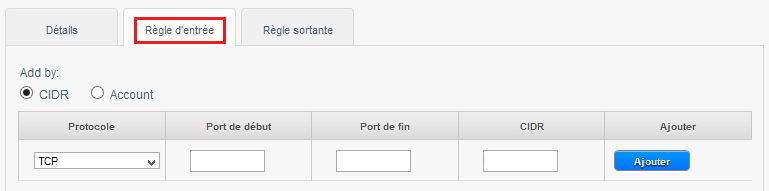

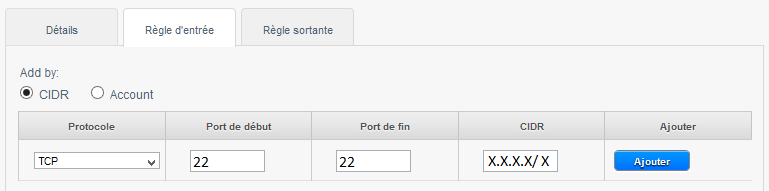

لإنشاء القاعدة، انقر فوق علامة التبويب 'قاعدة دخول'، ترك CIDR تم التحقق منها، حدد بروتوكول TCP، أدخل 22 بدء تشغيل المنفذ ومنفذ نهاية، وتعيين عنوان IP أو الشبكة التي تريد الاتصال في تنسيق CIDR في حقل CIDR وثم انقر فوق 'إضافة' :

يمكنك الآن الاتصال إلى المثيل الخاص بك عن طريق SSH.

دال إنشاء قواعد للسماح بالاتصالات بين الأجهزة الظاهرية في مجموعة أمان (Direct-Routing)، أمثلة

تسجيل الدخول إلى واجهة ويب Cloud العام إلى عكلة : https://cloudstack.ikoula.com/client/

انقر على 'شبكة الاتصال' في القائمة اليسرى العمودية :

قادمة على الشاشة أدناه حدد طريقة العرض 'مجموعات الأمان' :

انقر فوق اسم مجموعة الأمان التي تريد إضافة أو إزالة القواعد :

انقر فوق علامة التبويب "قاعدة لدخول" إذا كنت ترغب في تكوين قاعدة واردة :

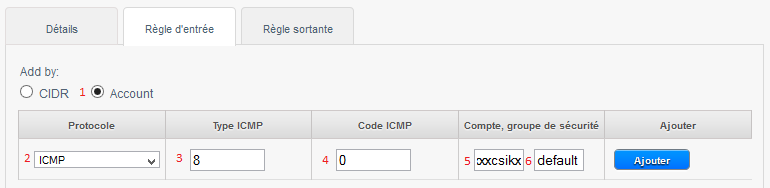

أ السماح لطلبات ICMP (بينغ ) بين الحالات الخاصة بك :

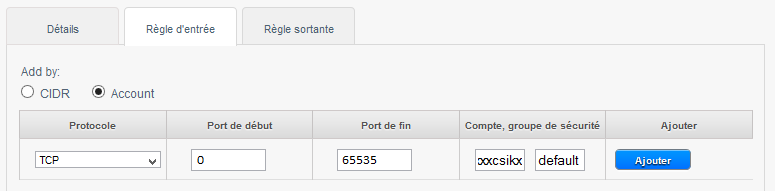

1- تحقق من « Account ».

2- اختر البروتوكول للسماح بين TCP/UDP/ICMP.

3- المنفذ البدء للسماح ل TCP /UDP أو نوع ICMP ل ICMP.

4- الميناء نهاية للسماح ل TCP /UDP أو ICMP لنوع ICMP.

5- اسم الحساب الخاص بك كلودستاك (تسجيل الدخول الخاص بك ).

6- اسم مجموعة الأمان الخاصة بك، وفي حالتنا « default ».

القاعدة أعلاه يسمح لك أن تأذن لاختبار الاتصال بين الأجهزة الظاهرية إلى مجموعة أمان « default ».

ملاحظة : لقبول حركة المرور الواردة فقط إلى مجموعة أمان أخرى، أدخل كلودستاك حساب الاسم واسم الأمن في المجموعة التي تم تعريفه بالفعل في هذا الحساب.

لتمكين حركة المرور بين الأجهزة الظاهرية ضمن مجموعة الأمان التي يمكنك الآن تحرير، أدخل اسم مجموعة الأمان الحالية.

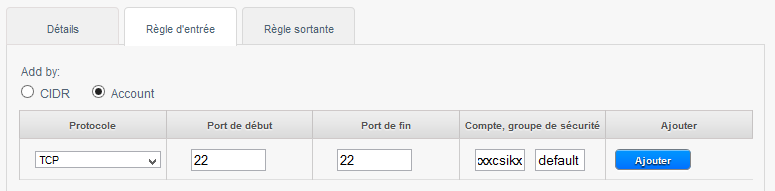

ب السماح باتصالات سة بين الحالات الخاصة بك (فتح منفذ 22) :

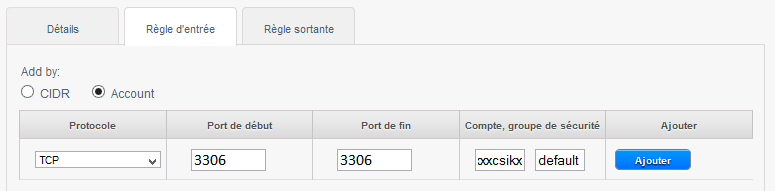

جيم السماح باتصالات الخلية بين الحالات الخاصة بك (فتح منفذ 3306) :

د السماح لكافة الاتصالات بين الحالات الخاصة بك (فتح كافة المنافذ ) :

هاء كيفية تكوين قواعد جدار الحماية لحركة دخول مجموعة أمان (Direct-Routing).

تسجيل الدخول إلى واجهة ويب Cloud العام إلى عكلة : https://cloudstack.ikoula.com/client/

انقر على 'شبكة الاتصال' في القائمة اليسرى العمودية :

قادمة على الشاشة أدناه حدد طريقة العرض 'مجموعات الأمان' :

انقر فوق اسم مجموعة الأمان التي تريد إضافة أو إزالة القواعد :

انقر فوق علامة التبويب "قاعدة لدخول" إذا كنت ترغب في تكوين قاعدة واردة :

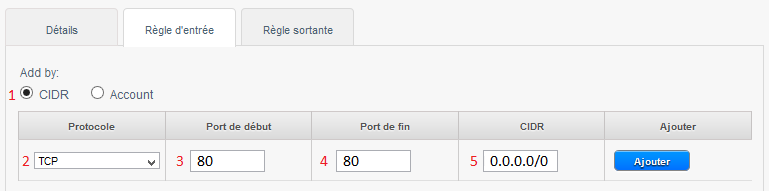

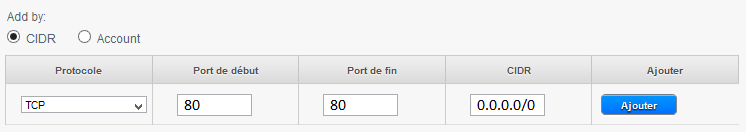

في المثال أدناه نقوم بإنشاء قاعدة تسمح الاتصالات الواردة على المنفذ 80 (حركة مرور http ) أيا كان مصدر (CIDR 0.0.0.0/0 يعني أي مصدر، أي جميع CIDR ).

إذا كان لديك جهاز ظاهري كملقم ويب ستكون هذه القاعدة لإنشاء بحيث يمكن الجميع من الوصول إلى المواقع الخاصة بك.

1 -التحقق من 'CIDR'.

2 --اختر البروتوكول للسماح بين TCP/UDP/ICMP.

3 --تشير إلى المنفذ ابدأ السماح بنطاق منفذ (إذا قمت بتحديد نفس المنفذ في ميناء بداية ونهاية المنفذ هذا سيتم فقط فتح ذلك هذا المنفذ كما هو الحال في المثال أدناه ).

4 -الإشارة إلى الميناء نهاية للسماح في نطاق منفذ (إذا قمت بتحديد نفس المنفذ في ميناء بداية ونهاية المنفذ هذا سيتم فقط فتح ذلك هذا المنفذ كما هو الحال في المثال أدناه ).

5 -يشير إلى مصدر CIDR للسماح، مثال 0.0.0.0/0 للسماح للجميع، وعنوان IP الخاص بك العامة (من الذي يمكنك الاتصال ) تليها /32 للسماح فقط الخاص بك عنوان IP أو عنوان شبكة الاتصال CIDR (XX.XX.XX.XX /XX, مع /xx = /16 لشبكة اتصال مع قناع 255.255.0.0 أما 16بت للشبكة مثل ).

أمثلة أخرى للقواعد الواردة :

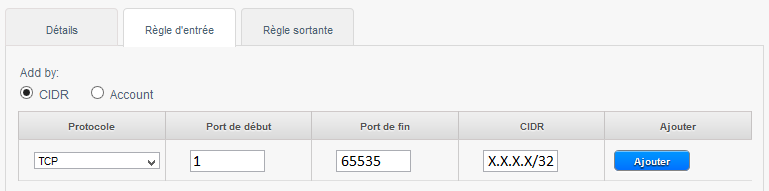

1) للسماح بالاتصالات الواردة المنفذ TCP 1 à 65535 (كافة منافذ ) في جميع الحالات في مجموعة الأمان من مصدر الملكية الفكرية عامة خاصة معالجة CIDR (أدخل عنوان IP العمومي الخاص بك متبوعاً /32) :

2) للسماح بالاتصالات SSH على المنفذ 22 في جميع الحالات في مجموعة الأمان منذ مصدر محدد شبكة CIDR :

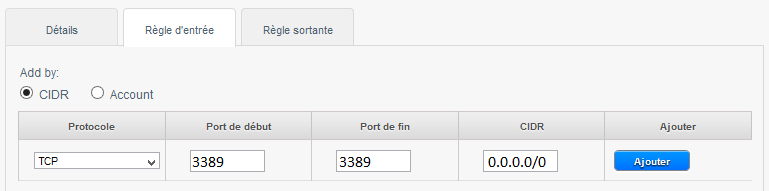

3) للسماح باتصالات RDP /أجسادنا من أي مصدر سطح المكتب البعيد (CIDR 0.0.0.0/0) :

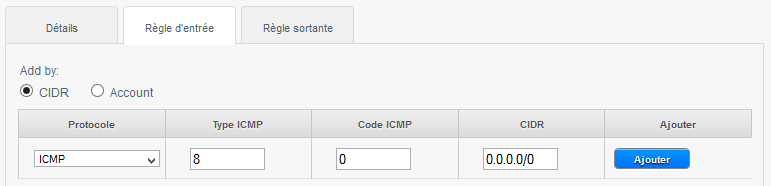

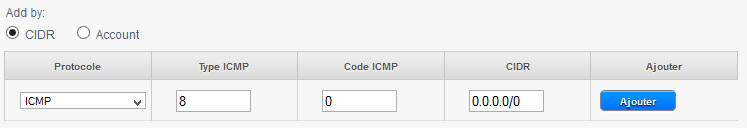

4) للسماح بينغ (بروتوكول ICMP، نوع 8، رمز 0) أجسادنا من أي مصدر (CIDR 0.0.0.0/0) :

و-كيفية تكوين قواعد جدار الحماية الصادرة في مجموعة أمان (Direct-Routing).

تسجيل الدخول إلى واجهة ويب Cloud العام إلى عكلة : https://cloudstack.ikoula.com/client/

انقر على 'شبكة الاتصال' في القائمة اليسرى العمودية :

قادمة على الشاشة أدناه حدد طريقة العرض 'مجموعات الأمان' :

انقر فوق مجموعة الأمان التي تريد إضافة أو إزالة القواعد :

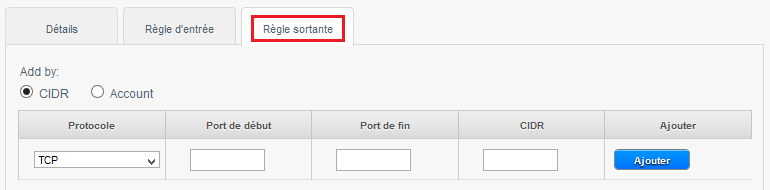

انقر فوق علامة التبويب "قاعدة الصادر" إذا كنت ترغب في تكوين قاعدة صادرة :

بشكل افتراضي عند إنشاء لا قاعدة الصادر، مسموح بتدفق من الأجهزة الظاهرية إلى مجموعة الأمان كذلك تتصل باتصالات هذا التدفق إلى الخارج.

/!\ من هذه اللحظة حيث تتم إضافة قاعدة خروج، يحظر أي تدفق إلا يسمح صراحة بالقواعد المضافة (s).

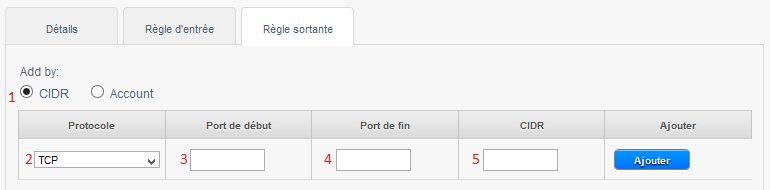

1 -التحقق من 'CIDR'.

2 --اختر البروتوكول الذي تريد السماح بين TCP/UDP/ICMP.

3 --تشير إلى المنفذ ابدأ السماح.

4 -الإشارة إلى الميناء نهاية السماح.

ملاحظة : للسماح لمنفذ واحد فقط، بتحديد نفس المنفذ في بداية ونهاية. |

5 --تشير إلى الوجهة CIDR للسماح باتصال من المثيل الخاص بك لهذه الملكية الفكرية.

أمثلة للقواعد الصادرة :

1) تسمح بينغ (بروتوكول ICMP، نوع 8، رمز 0) منذ المثيلات إلى أي وجهة (CIDR 0.0.0.0/0) :

2) السماح باتصالات http (منفذ TCP 80/ التنقل ويب نموذجية ) منذ المثيلات إلى أي ملقم ويب (CIDR 0.0.0.0/0) :

هذه المادة يبدو لك أن تكون مفيدة ?

تمكين المحدث التلقائي للتعليق