الفرق بين المراجعتين ل"للحماية من مسح للمنافذ مع بورتسينتري"

| سطر ١: | سطر ١: | ||

| + | <span data-link_translate_he_title="כדי להגן מפני הסריקה של יציאות עם portsentry" data-link_translate_he_url="%D7%9B%D7%93%D7%99+%D7%9C%D7%94%D7%92%D7%9F+%D7%9E%D7%A4%D7%A0%D7%99+%D7%94%D7%A1%D7%A8%D7%99%D7%A7%D7%94+%D7%A9%D7%9C+%D7%99%D7%A6%D7%99%D7%90%D7%95%D7%AA+%D7%A2%D7%9D+portsentry"></span>[[:he:כדי להגן מפני הסריקה של יציאות עם portsentry]][[he:כדי להגן מפני הסריקה של יציאות עם portsentry]] | ||

<span data-link_translate_ro_title="Pentru a proteja împotriva scanarea de porturi cu portsentry" data-link_translate_ro_url="Pentru+a+proteja+%C3%AEmpotriva+scanarea+de+porturi+cu+portsentry"></span>[[:ro:Pentru a proteja împotriva scanarea de porturi cu portsentry]][[ro:Pentru a proteja împotriva scanarea de porturi cu portsentry]] | <span data-link_translate_ro_title="Pentru a proteja împotriva scanarea de porturi cu portsentry" data-link_translate_ro_url="Pentru+a+proteja+%C3%AEmpotriva+scanarea+de+porturi+cu+portsentry"></span>[[:ro:Pentru a proteja împotriva scanarea de porturi cu portsentry]][[ro:Pentru a proteja împotriva scanarea de porturi cu portsentry]] | ||

<span data-link_translate_ru_title="Для защиты от сканирования портов с portsentry" data-link_translate_ru_url="%D0%94%D0%BB%D1%8F+%D0%B7%D0%B0%D1%89%D0%B8%D1%82%D1%8B+%D0%BE%D1%82+%D1%81%D0%BA%D0%B0%D0%BD%D0%B8%D1%80%D0%BE%D0%B2%D0%B0%D0%BD%D0%B8%D1%8F+%D0%BF%D0%BE%D1%80%D1%82%D0%BE%D0%B2+%D1%81+portsentry"></span>[[:ru:Для защиты от сканирования портов с portsentry]][[ru:Для защиты от сканирования портов с portsentry]] | <span data-link_translate_ru_title="Для защиты от сканирования портов с portsentry" data-link_translate_ru_url="%D0%94%D0%BB%D1%8F+%D0%B7%D0%B0%D1%89%D0%B8%D1%82%D1%8B+%D0%BE%D1%82+%D1%81%D0%BA%D0%B0%D0%BD%D0%B8%D1%80%D0%BE%D0%B2%D0%B0%D0%BD%D0%B8%D1%8F+%D0%BF%D0%BE%D1%80%D1%82%D0%BE%D0%B2+%D1%81+portsentry"></span>[[:ru:Для защиты от сканирования портов с portsentry]][[ru:Для защиты от сканирования портов с portsentry]] | ||

مراجعة ١٨:٢٦، ٤ أبريل ٢٠١٦

he:כדי להגן מפני הסריקה של יציאות עם portsentry

ro:Pentru a proteja împotriva scanarea de porturi cu portsentry

ru:Для защиты от сканирования портов с portsentry

es:Para proteger contra la exploración de puertos con portsentry

fr:Se protéger contre le scan de ports avec portsentry

هام: تمت ترجمة هذه المقال باستخدام برامج للترجمة الآلية, لقرائة النسخة الأصلية أنقر على الرابط

الخاص بك خادم قد يكون رهنا بفحص منفذ مختلف لتحديد، على سبيل المثال، الخدمات الموجودة في المكان على بك خادم أو حتى نظام التشغيل المثبت (على سبيل المثال، تمكن المتفحصين، ). ثم يمكن أن يستغل شخص خبيثة لتحقيق تكامل هذه المعلومات الخاصة بك خادم.

لحماية ضد هذه الممارسات، يمكنك تنفيذ بورتسينتري الذي سوف كتلة عناوين IP للاتصالات في الأصل من هذه الأشعة.

بورتسينتري يمكن أن تكون عنصرا مكملاً للفشل 2حظر إذا كنت ترغب في تعزيز الأمن بك خادم. والواقع أن تفشل 2حظر حجب عناوين IP للاتصالات التي تقوم بالمصادقة غير الناجحة أثناء بورتسينتري، أنه يؤدي حجب عناوين IP التي تهدف إلى تحديد المنافذ المفتوحة على بك خادم. كلا حزم يمكن أن تكون مكملة، ومن ثم لتعزيز الأمن بك خادم.

نبدأ بالشروع في تثبيت الحزمة الذي يعنينا مع الأمر التالي :

root@flex:~# apt-get update && apt-get install portsentry

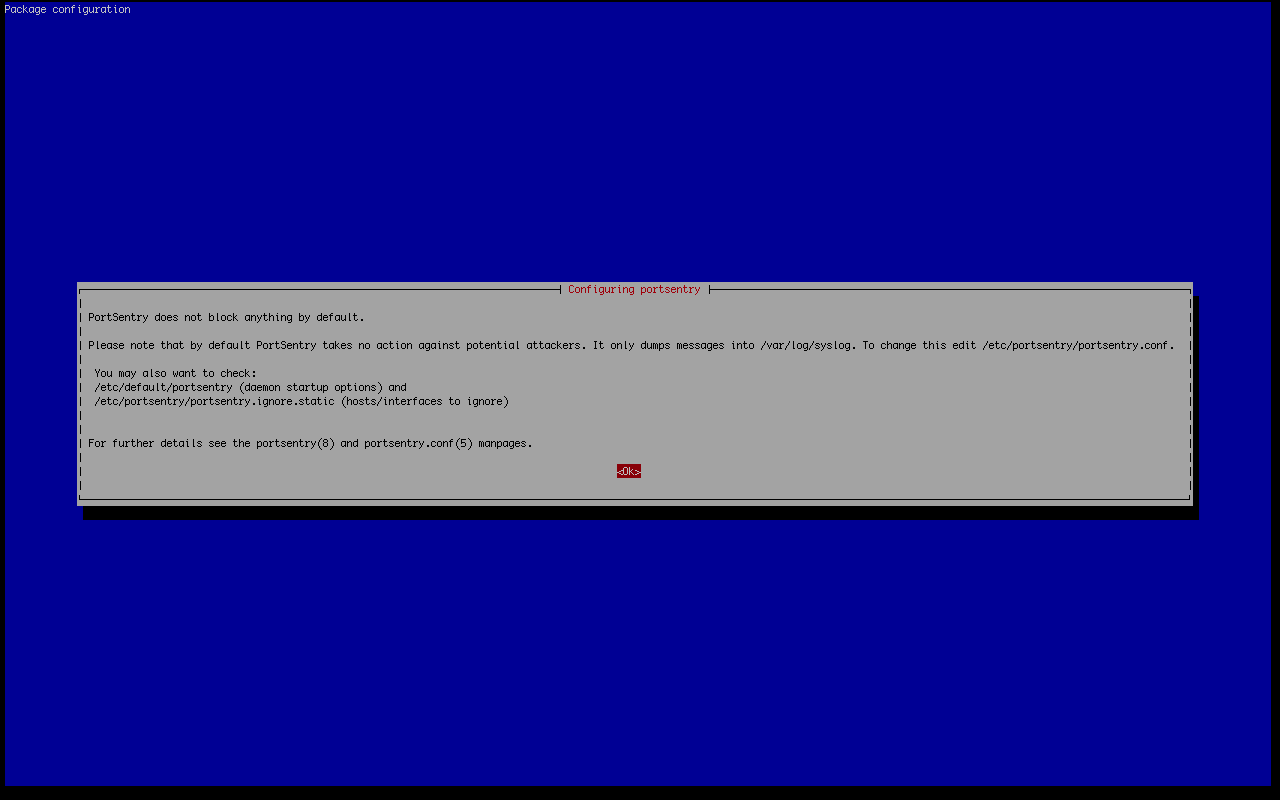

رسالة تحذير وسوف أقول لكم سوف تطبق هذا بورتسينتري لا تسد إلا إذا كنت أقول أن تفعل :

بمجرد اكتمال التثبيت، ولذلك سنمضي إلى تكوين بورتسينتري.

وكخطوة أولى، سوف نوقف خدمة :

root@flex:~# /etc/init.d/portsentry stop Stopping anti portscan daemon: portsentry.

ثم سنقوم بتنفيذ الاستثناءات لا كتلة عناوين IP مختلف (على الأقل عنوان IP الخاص بك فضلا عن عناوين IP خادمs للرصد، إلخ.).

لشواطئ IP عناوين للسماح والمستخدمة من قبل لدينا خادم رصد، الرجاء الرجوع إلى المقالة التالية : https://fr.ikoula.wiki/fr/Quelles_sont_les_IP_%C3%A0_autoriser_dans_mon_firewall_pour_qu%27Ikoula_ait_acc%C3%A8s_%C3%A0_mon_خادم

لتنفيذ هذه الاستثناءات، أننا سوف تحرير الملف /etc/portsentry/portsentry.ignore.static

في بداية الخدمة، سيتم إضافة محتويات الملف إلى الملف /etc/portsentry/portsentry.ignore.

لإضافة استثناء إلى بورتسينتري، مجرد إضافة عنوان IP واحد لكل سطر. يمكنك أيضا ومجرد إضافة واحدة أو CIDR.

والآن بعد أن قمت بإضافتها الخاصة بك /عناوين IP في القائمة بيضاء، فسيتم تكوين بورتسينتري لتحدث بشكل صحيح عن طريق تحرير ملف التكوين التي يمكن الوصول إليها عن طريق /etc/portsentry/portsentry.conf.

نحن نستخدم بورتسينتري في الوضع المتقدم لبروتوكولات TCP و UDP. للقيام بذلك، يجب تعديل الملف /etc/default/portsentry أجل لقد :

TCP_MODE="atcp" UDP_MODE="audp"

ونود أيضا أن بورتسينتري انسداد. ولذلك نحتاج إلى تنشيطه وذلك بتمرير BLOCK_UDP و BLOCK_TCP إلى 1 كما يرد أدناه :

################## # Ignore Options # ################## # 0 = Do not block UDP/TCP scans. # 1 = Block UDP/TCP scans. # 2 = Run external command only (KILL_RUN_CMD) BLOCK_UDP="1" BLOCK_TCP="1"

أننا نختار حجب الأشخاص الخبيثة عن طريق [ايبتبلس]. ولذلك سوف نعلق على كافة الأسطر من ملف التكوين التي تبدأ مع KILL_ROUTE باستثناء التالي :

KILL_ROUTE="/sbin/iptables -I INPUT -s $TARGET$ -j DROP"

يمكنك التحقق من أن هذا هو الحال، مرة واحدة الملف المحفوظ بواسطة القط و grep :

cat portsentry.conf | grep KILL_ROUTE | grep -v "#"

نحن يمكن الآن إعادة إطلاق خدمة بورتسينتري وأنها سوف تبدأ الآن لمنع مسح المنفذ :

root@flex:~# /etc/init.d/portsentry start Starting anti portscan daemon: portsentry in atcp & audp mode.

بورتسينتري يسجل في الملف /var/log/syslog وكما ترون أدناه، بعد منفذ لرعاية هذا البرنامج التعليمي مع المتفحصين، تفحص العنوان تم حظره من خلال [ايبتبلس] :

Mar 17 16:59:02 sd-24527 portsentry[6557]: adminalert: PortSentry is now active and listening. Mar 17 17:00:29 sd-24527 portsentry[6553]: attackalert: Connect from host: 178.170.xxx.xxx/178.170.xxx.xxx to TCP port: 1 Mar 17 17:00:29 sd-24527 portsentry[6553]: attackalert: Host 178.170.xxx.xxx has been blocked via wrappers with string: "ALL: 178.170.xxx.xxx : DENY" Mar 17 17:00:29 sd-24527 portsentry[6553]: attackalert: Host 178.170.xxx.xxx has been blocked via dropped route using command: "/sbin/iptables -I INPUT -s 178.170.xxx.xxx -j DROP" Mar 17 17:00:29 sd-24527 portsentry[6553]: attackalert: Connect from host: 178.170.xxx.xxx/178.170.xxx.xxx to TCP port: 79 Mar 17 17:00:29 sd-24527 portsentry[6553]: attackalert: Host: 178.170.xxx.xxx is already blocked. Ignoring [...]

إذا كنت ترغب في رمي كتلة، يمكنك التحقق من الملكية الفكرية العناوين المحظورة عن طريق [ايبتبلس].

هناك IP التي تم حظرها بعد الاختبار السابق :

root@flex:~# iptables -L -n -v Chain INPUT (policy ACCEPT 52381 packets, 6428K bytes) pkts bytes target prot opt in out source destination 794 42696 DROP all -- * * 178.170.xxx.xxx 0.0.0.0/0

لذلك دعونا حذف الإدخال :

iptables -D INPUT -s 178.170.xxx.xxx -j DROP

ملاحظة: : لا تنسى للسماح لعناوين IP الخاصة بنا خادمs للرصد في استثناءات بورتسينتري لتجنب المغلوطة وتسبب التنبيهات لا لزوم لها.

تمكين المحدث التلقائي للتعليق